《网络信息安全与管理》黄倩|(epub+azw3+mobi+pdf)电子书下载

图书名称:《网络信息安全与管理》

- 【作 者】黄倩

- 【页 数】 184

- 【出版社】 北京:中国原子能出版社 , 2021.03

- 【ISBN号】7-5221-1306-7

- 【价 格】59.00

- 【分 类】计算机网络-信息安全-安全管理

- 【参考文献】 黄倩. 网络信息安全与管理. 北京:中国原子能出版社, 2021.03.

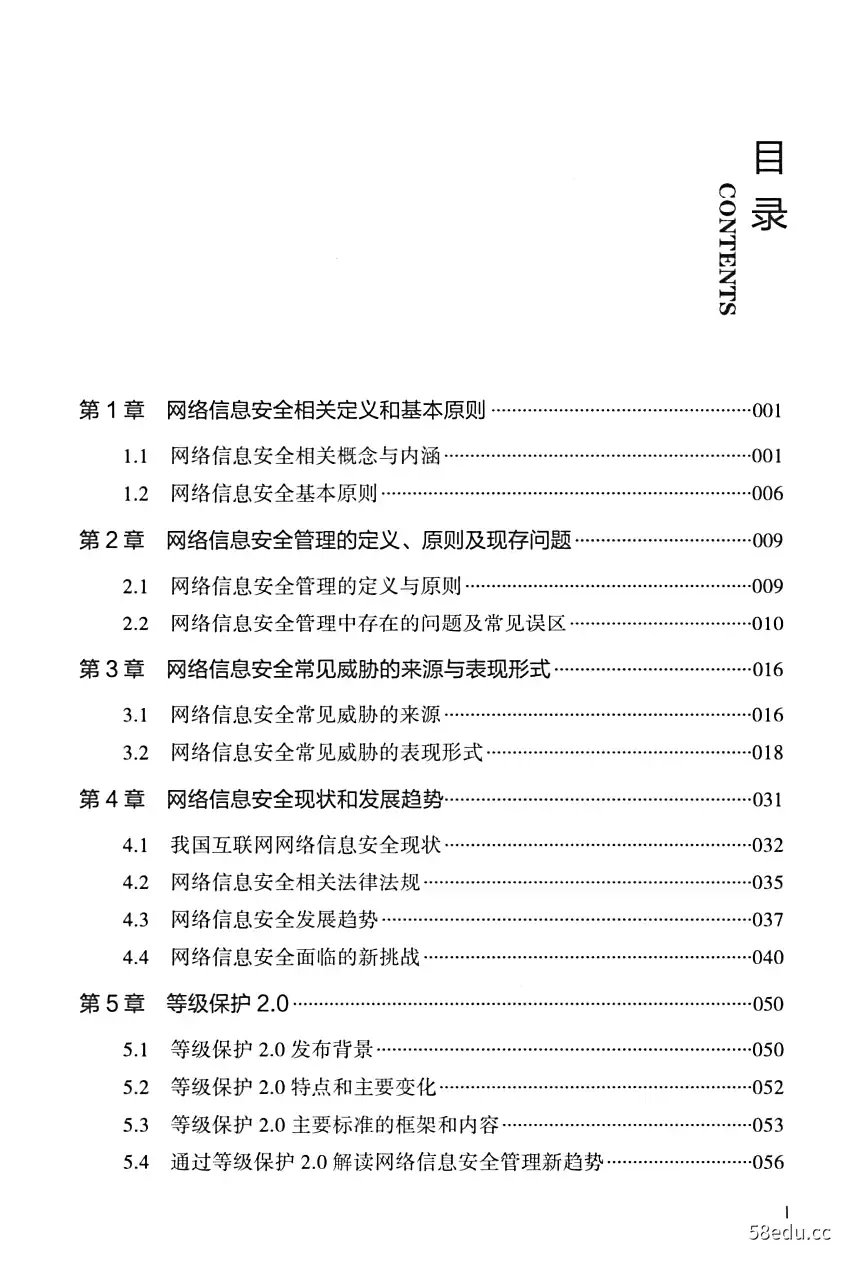

图书目录:

《网络信息安全与管理》内容提要:

本书从信息安全与管理的相关概念、定义、原则出发,系统剖析了信息安全、信息安全管理领域的现状、存在问题,分别从技术和管理角度分析网络信息安全常见威胁来源与表现形式,结合信息安全相关法律法规、等保2.0解读网络信息安全与管理领域未来发展新趋势以及网络信息安全与管理人才培养及市场需求,着重对可信计算技术的融合应用、云环境和物联网环境下新密码体制与数据安全机制、云环境下虚拟化安全分析和防御技术、移动智能终端用户认证技术、入侵检测技术等信息安全领域前沿技术开展研究,最后分别从政务信息安全、企业信息安全、网络安全自动化部署等角度提出网络信息安全与管理解决方案。

《网络信息安全与管理》内容试读

第1章网络信息安全相关定义和all

基本原则

1.1网络信息安全相关概念与内涵

1.1.1信息安全、网络安全、网络信息安全的概念和内涵

“安全”一词的基本含义为“远离危险的状态或特性”,或“主观上不存在威胁,主观上不存在恐惧”。在古代,生产技术不发达,信息安全的手段比较低级,而且主要运用在军事方面。比如,“虎符”是古代君主调兵遣将用的兵符,用青铜或者黄金做成伏虎形状的令牌,劈为两半,其中一半交给将帅,另一半由皇帝保存,只有两个虎符同时使用,持符者才可以获得调兵遣将的权力。据记载,虎符最早出现在春秋战国时期,在“信陵君窃符救赵”的故事中,信陵君所窃的就是用于调动军队的虎符。密码的使用最早可以追溯到古罗马时期,《高卢战记》描述恺撒曾经使用密码来传递信息,即所谓的“恺撒密码”,它是一种替代密码,通过将字母按顺序推后3位起到加密作用,如将字

母A换作字母D,将字母B换作字母E。密码术可以大致分为两种,即易位和

替换,当然也有两者结合的更复杂的方法。在易位中字母不变,位置改变;替换中字母改变,位置不变。除此之外,为了保证一些信函的内容不被偷看,并且要能够证明撰写信函的人的身份,通常会在信函的封口处滴上蜡或者火漆。如果有人打开信函,封蜡或者封漆就会破损。为了防止偷看者对破损进行修复,可以在密封过程中用印章压出写信人的特有徽记,这样信函一旦被打开,没有印章就无法修复封口,同时可以向收件人证明发信人的身份。此时印章是签名的真正主体。

信息安全一词最早出现在20世纪50年代,随后逐步被认可,从20世纪

001

※网络信息安全与管理

90年代起开始被普遍使用,尤其是在各国的政策文件和文献资料中出现频率逐渐增多。随着各国陆陆续续开始使用信息安全一词,信息安全的含义也开始逐渐清晰。信息安全与网络信息安全虽然仅两字之差,但内涵完全不同,两者虽为包含与被包含的关系,但不能单纯以信息安全的定义对网络信息安全进行解释。网络信息安全是指网络系统硬件、软件及其系统中数据的安全。网络信息安全包括静态安全和动态安全两类。静态安全是指信息在没有传输和处理的状态下信息内容的秘密性、完整性和真实性;动态安全是指信息在传输过程中不被篡改、窃取、遗失和破坏。网络活动与日常活动不同,涉及的范围更广,能够超越时间、空间和地理的限制,所以它留下的信息具有以下特点。

1.自动性

任何网络活动一旦发生就会产生信息、留下痕迹,这些痕迹是网络后台

自动写人的,而非主体出于主观意愿留下的,如P地址、登录时间、退出时

间等。

2.多样性

网络世界包罗万象,内容丰富,不受时间和空间的限制,涉及领域广,个人可以通过互联网找寻自己想要的信息,并根据自己的喜好选择自己喜欢阅览的内容。

3.隐蔽性

个人网络活动具有一定的隐蔽性,空间相对较为隐蔽,对象相对较为单纯。个人网络信息的写人工具是计算机或手机等具有上网功能的载体,而并非面对面交流,他人并不能随意获取写入方的性别、样貌、声音等主观信息,其隐蔽性显而易见。

4.预见性

互联网不仅反应灵敏,传播速度快,还可以记录用户的活动痕迹,对个人的偏好有储存功能,以便于用户之后的查找使用,具有一定的预见性。

信息安全本身涉及的范围很大。大到国家军事政治等机密安全,小到如防范商业企业机密泄露、防范青少年对不良信息的浏览、个人信息的泄露等。网络环境下的信息安全体系是保证信息安全的关键,包括计算机安全操作系统和各种安全协议、安全机制(数字签名、信息认证、数据加密等),以及安全系统,其中任何一个环节存在安全漏洞都会威胁全局安全。

信息安全研究所涉及的领域相当广泛。随着计算机网络的迅速发展,人们越来越依赖网络,人们对信息财产的使用主要是通过计算机网络来实现的。在计算机和网络上信息的处理是以数据的形式进行的,在这种情况下,

002

···试读结束···

作者:陶军

链接:https://www.58edu.cc/article/1521832915304984578.html

文章版权归作者所有,58edu信息发布平台,仅提供信息存储空间服务,接受投稿是出于传递更多信息、供广大网友交流学习之目的。如有侵权。联系站长删除。