-

志楠不难-短视频编导进入编导世界的密钥

-

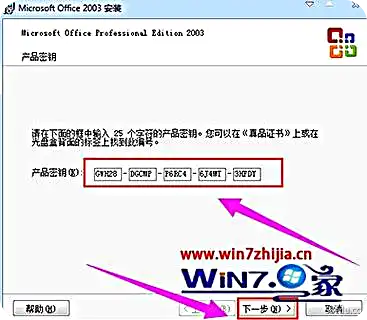

word2003密钥

如何获取Word2003密钥打开Word2003。点击“帮助”菜单。选择“关于MicrooftWord”。在“关于MicrooftWord”对话框中,找到“产品密钥”一栏。复制产品密钥。如何使用Word2003密钥打开Word2003。点击“文件”菜单。选择“激活”。在“激活MicrooftWord”对话框中,选择“输入产品密钥”。粘贴产品密钥。点击“下一步”。按照屏幕上的说明完成激活过程。Word2003密钥的注意事项Word2003密钥只能用于激活一个版本的Word2003。如果您重新安装了Word2003,您需要使用相同的密钥来激活它。如果您丢失了Word2003密钥,您可以通过联系Microoft客户服务来获取替换密钥。常见问题如果我无法找到Word2003的产品密钥,该怎么办?如果您无法找到Word2003的产品密钥,您可以通过联系Microoft客户服务来获取替换密钥。如果我购买了新的计算机,我需要为Word2003购买新的许可证吗?如果您购买了新的计算机,您需要为Word2003购买新的许可证。如果我将Word2003安装到多台计算机上,我需要为每台计算机都购买新的许可证吗?如果您将Word2003安装到多台计算机上,您需要为每台计算机都购买新的许可证。...

2024-01-09

-

Bitwarden添加了密钥支持但目前仅在浏览器中

Bitwarde添加了密钥支持但目前仅在浏览器中Bitwarde,一个流行的密码管理工具,添加了密钥支持,但目前仅在浏览器中可用。此功能允许用户安全地存储和管理他们的API密钥、SSH密钥和PGP密钥。关键特性Bitwarde密钥支持的一些关键特性包括:安全存储:密钥使用AES-256加密存储,并存储在Bitwarde的服务器上,提供了强大的安全性和防止未经授权的访问。轻松访问:密钥可以从任何支持Bitwarde的浏览器轻松访问,包括Chrome、Firefox、Edge和Safari。跨设备同步:密钥可以在所有设备上同步,包括台式机、笔记本电脑、手机和平板电脑,提供方便和一致的访问。安全的共享:密钥可以安全地与其他Bitwarde用户共享,这对于团队合作和管理多个帐户非常有用。可用性Bitwarde密钥支持目前仅在浏览器中可用。但是,Bitwarde计划在未来将此功能扩展到其移动应用程序和桌面应用程序。如何使用要在浏览器中使用Bitwarde密钥支持,用户需要执行以下步骤:打开Bitwarde浏览器扩展或下载并安装Bitwarde桌面应用程序。创建或登录您的Bitwarde帐户。单击“工具”菜单并选择“密钥”。单击“添加密钥”按钮,然后选择要添加的密钥类型。输入密钥的名称、值和描述。单击“添加”按钮以保存密钥。密钥现在将存储在Bitwarde并可以从任何支持Bitwarde的浏览器轻松访问。结论Bitwarde密钥支持是一项有用的功能,可让用户安全地存储和管理他们的API密钥、SSH密钥和PGP密钥。此功能目前仅在浏览器中可用,但Bitwarde计划在未来将其扩展到其移动应用程序和桌面应用程序。...

2024-01-09

-

office2007密钥激活工具(office2007密钥)

Office2007密钥激活工具(Office2007密钥)Office2007密钥激活工具是一个可以激活Office2007的工具,它可以帮助用户绕过Office2007的激活过程,直接使用Office2007。Office2007密钥激活工具的使用方法下载Office2007密钥激活工具。运行Office2007密钥激活工具。选择要激活的Office2007产品。单击“激活”按钮。等待激活过程完成。Office2007密钥激活工具的优点可以绕过Office2007的激活过程。可以直接使用Office2007。使用简单方便。Office2007密钥激活工具的缺点可能存在安全风险。可能导致Office2007无法正常工作。使用Office2007密钥激活工具的注意事项在使用Office2007密钥激活工具之前,请确保您已阅读并理解了工具的使用说明。在使用Office2007密钥激活工具之前,请确保您已备份了您的重要数据。在使用Office2007密钥激活工具之后,请确保您已扫描了您的计算机以确保没有恶意软件。Office2007密钥Office2007密钥是用于激活Office2007的代码。Office2007密钥通常由25个字符组成,其中包含数字和大写字母。如何获取Office2007密钥您可以通过以下方式获取Office2007密钥:从微软购买Office2007。从其他合法渠道购买Office2007。使用Office2007密钥激活工具。Office2007密钥的激活方法您可以通过以下方式激活Office2007密钥:使用Office2007密钥激活工具。通过电话激活Office2007。通过在线激活Office2007。Office2007密钥激活失败的原因Office2007密钥激活失败的原因可能包括:Office2007密钥无效。Office2007密钥已被使用。Office2007密钥已过期。Office2007密钥与您正在使用的Office2007产品不兼容。您没有以管理员身份运行Office2007密钥激活工具。您没有连接到互联网。...

2023-12-21

-

win7旗舰版激活密钥永久激活码大全2023(win7旗舰版7601激活码)

1.你好,只需下载一个Wi7激活工具即可激活它。很抱歉。2.被申请人上传的附件已失效。...

2023-05-26

-

win7升级密钥成windows(win7升级密钥)

Widow7升级密钥是不存在的,因为Widow7是一款操作系统,而不是一款软件,所以不需要升级密钥。如果您想要升级您的Widow7系统,可以使用Widow10安装媒体创建工具来完成升级。所有的Widow系统都有不同的版本,无论是wi7系统还是wi8系统,都会配备家庭版、旗舰版、企业版、专业版、高级版等等。那么这么多版本,这么多选择,到底用哪个好呢?当然,每个版本的应用领域不同,每个人对系统的要求也不同。找到适合自己的才是最好的。如果单纯从性能的角度考虑,不加任何个人主观因素,wi7旗舰版明显优于家庭版,但熟悉的朋友都知道,目前电脑上预装的很多正版系统都是家庭版,所以升级系统就成了难题。那么去哪里找升级wi7旗舰版的钥匙,如何将wi7家庭版升级到旗舰版呢?这是我们很快将向您介绍的内容。一、如何使用密钥升级wi7旗舰版1.首先点击wi7系统界面左下方的开始菜单,就是左下方的球标。然后会弹出开始菜单。在开始菜单的底部,会有一个框,我们可以在其中输入“WidowAytimeUgrade”,这个选项会出现在开始菜单中。我们直接点击进入吧。2.接下来,我们将看到如所示的界面。这是将wi7系统家庭版升级到旗舰版的入口。我们可以看到有一个“输入升级密钥”的选项。如果是用升级密钥升级,可以直接点击这个选项进入输入升级密钥的窗口,然后输入已经获得的升级密钥。单击确定开始升级。注:wi7家庭版升级到旗舰版需要很长时间。建议你选择一个相对自由的时间升级。二、如何找到wi7终极钥匙?那么问题来了。相信大家都是,Widow系统在wi10之前都不是免费的。也就是说,如果我们的家庭版wi7系统要升级到旗舰版,需要花钱买一把钥匙,而这把钥匙的价格并不便宜。旗舰店的价格在1000左右,就算私人购买也要几百。我们有办法拿到免费钥匙吗?哪里可以找到升级wi7旗舰版的钥匙?其实聪明的朋友已经发现,类似wi7旗舰键升级的问题,我们可以直接在搜索引擎里搜索。从回答中,我们可以找到很多类似的关键信息。当然,这些密钥可能有的已经过期,但也不排除有的还能用。想找免费的钥匙,不妨多试试搜索到的钥匙。今天本文讲解到此结束,希望对你有所帮助。点评:文章详细介绍了Widow系统各个版本的区别,以及如何将家庭版升级到旗舰版,以及如何找到免费的升级密钥,内容详细,步骤清晰,可以帮助读者更好地了解Widow系统的版本,以及如何升级系统,值得推荐。...

2023-02-22

-

《基于PKI的强安全认证密钥交换 安全模型、协议构造和安全分析》杨铮|(epub+azw3+mobi+pdf)电子书下载

图书名称:《基于PKI的强安全认证密钥交换安全模型、协议构造和安全分析》【作者】杨铮【页数】229【出版社】重庆大学出版社有限公司,2020.09【ISBN号】978-7-5689-2221-0【价格】49.00【分类】计算机网络-网络安全-研究-英文【参考文献】杨铮.基于PKI的强安全认证密钥交换安全模型、协议构造和安全分析.重庆大学出版社有限公司,2020.09.图书封面:图书目录:《基于PKI的强安全认证密钥交换安全模型、协议构造和安全分析》内容提要:PKI是PulicKeyIfratructure的首字母缩写,翻译过来就是公钥基础设施PKI是一种遵循标准的利用公钥加密技术为电子商务的开展提供一套安全基础平台的技术和规范。本书拟首先介绍认证密钥交换协议相关的各种先进攻击方式的模拟方法以及新型安全目标的形式化定义。同时,本书将介绍现有强安全认证密钥交换协议存在的安全问题,以及相应的安全攻击和改进方案。在此基础上,本书拟针对标准模型下的强安全认证密钥交换协议存在的难以构建、性能低下等问题,提出新型协议构建方法与性能优化关键技术。《基于PKI的强安全认证密钥交换安全模型、协议构造和安全分析》内容试读Chater1ItroductioBackgroudAutheticatedKeyExchage(AKE)ioeofthemotfamoucrytograhicrimitive,whichiuedtorotectourdailyoliecommuicatioadcoveraiecureetwork.Thati,themaitakofaAKErotocolitoealetwoormoreartietoagreeuoaharedeiokeyoveraoeetwork.Theeiokeywilleuedlatertoetalihaecurechaelforecurigtheuderlyigdatatramiioofvariouetworkalicatio.Toavoidtheuauthorizedueofidetity,etityautheticatiohouldedoedurigthekeyexchagerocedureofaAKErotocol.Ithiook,wefocuotheautheticatiomechaimthatiuiltuothetadardulickeyifratructure(PKI)thatiaetofrole,olicie,hardware,oftware,adrocedureeededtocreate,maage,ditriute,ue,toreadrevokedigitalcertificateadmaageulic-keycrytoytem.PKI-aedidetitymaagemetiidealforfacilitatigtheecuremachie-to-machieelectroictraferofiformatioforarageofetworkactivitieuchae-commerce,iteretakig,adcyer-hyicalytem.IAKE,aPKIiaarragemetthatidulickeywithreectiveidetitieofetitieuchaaeroalcomuteroracomay).002PKI-aedAutheticatedKeyExchagewithStrogSecurity:SecurityModel,CotructioadSecurityAalyiNamely,aetitythatitedtoueaAKErotocolmayholdacertificatethatautheticateitcorreodigidetityaduickey.TheemialworkregardigkeyexchageiulihedyDiffieadHellmai1976,oitialokowaDiffie-Hellmakeyexchage(DHKE).However,theDHKErotocoliolyaivelyecureiceautheticatioiotcoiderediitdeig.Thereforeitiujecttomayactiveattack,amogwhichthema-i-the-middleattackioeofthemotfamouattack.Ilatdecade,reearcherhaveeetryigtoehacetheecurityofvarioukidofkeyexchagerotocoltorevetthetate-of-the-artovelattack(e.g.,idechaelattackadmalware)whichhaveruguduetothedevelometofITtechologie.Iarticular,theiovatioofcomutigower,uchatheivetioofthequatumcomuter,mayrigaewkidofthreattotheclaicalcrytoytem.Therefore,aAKErotocolialwaydeiredtoetrogeoughecuretoreitawiderageofattack.HerewemaycallaAKErotocolwithtrogecurityifitcarovidethereilieceofcomromieofcredetialofeioarticiat,uchaEhemeralKey,Log-TermKey,adSeioKey.StructureThiookcoitoffourart:relimiary,ecuritymodel,crytaalyiofAKErotocol,adewAKEcotructio.Ithelatthreeart,wewillitroducetherecetaerworkthatareledyZhegYANG.PartI:Prelimiary.Thiartiaouttherelimiarieforudertadigtheretcotetofthiook,whichicludethecrytograhicrimitiveadcomlexityaumtio.Partll:SecurityModel.Wewillitroducethetate-of-the-arti-ditiguihaility-aedecuritymodelforPKI-aedAKErotocolithiart.Theecuritymodelithefoudatioofrovaleecuritythatiacommoaroachforaalyzigtheecurityofcrytogram.Chater1Itroductio003Chater3examietherecetlyitroducedCFadCF-PFSmodelfortwo-meageautheticatedkeyexchage(TMAKE)yCremeretal.ThichaterhowtheimlicatiorelatioamogCF,CF-PFS,eCK,adeCK-PFSmodel.Baedoageerictraformatio(comiler),itwillhowhowtouildCF-PFSecureTMAKErotocolfromCFecureAKErotocol.Thecotetofthichateraremailyfromtheaer[1].Chater4itroducetheecurityroofrolemcauedyradomizedautheticatiorimitive(RAP)itherecetautheticatedkeyexchage(AKE)rotocol.ThoeRAProlemwouldivalidatetheecurityreultofuchrotocolithecorreodigecuritymodel.ThichaterwillalogiveomegeeralolutioideaadcocreteexamletoavoidRAProlem,e.g.,yaroriatelymodifyigtheecuritymodel.Thecotetofthichateraremailyfromaer[2].Chater5reetaewecuritymodelforSAGKEtoformulateecurityroertieiarticularforreitacetotheleakageattackotheehemeralkey.Toeofideedetiteret,theewecuritymodelialoflexile,whichcaeuedforaalyzigeithertateleortatefulAGKErotocol.Thecotetofthichateraremailyfromaer[3].PartI:CrytaalyiofAKEProtocol.WewillreviittheecurityofomeAKErotocolwithtrogecuritythatarerecetlyrooedatgoodveue.Someattackagaittheerotocolareitroduced,whichwouldivalidatetheirecurityreultithecorreodigecuritymodel.Wewillalohowhowtoavoidtheeattack,reectively.Chater6reviittheecurityreultofaautheticatedkeyexchage(AKE)chemerooediAiaCCS'14yAlawatugoda,Steila,adBoyd(whichireferredtoaASBcheme).Ithichater,wewillfirthowaattackagaitASBchemeitheeCKmodel.ThialoimliethattheiecurityofASBchemeitheB(C)AFL-eCKmodel.Secodly,wewilloitoutaecurityreductiorolemofASBcheme.AolutioirooedtofixtherolemofASBchemewithmiimumchage,whichyieldaewASB'cheme.AewecurityroofofASB'igiveithe004PKI-aedAutheticatedKeyExchagewithStrogSecurity:SecurityModel,CotructioadSecurityAalyiradomoraclemodeluderGaDiffie-Hellmaaumtio.Thecotetofthichateraremailyfromaer[4].Chater7howakeycomromieimeroatio(KCI)attackagaitthegeerictwo-meagekeyexchage(TMKE)cheme(whichwillereferredtoaKF)itroducedyKuroawaadFurukawaatCT-RSA2014.Thecotetofthichateraremailyfromaer[5].Chater8itroduceaerfectforwardecrecy(PFS)attackagaitaoe-roudkeyexchagerotocolulihedatthePKC'15coferece.Ithichater,aimrovemetirooedtofixtherolemoftheBJSchemewithmiimumchage.Thecotetofthichateraremailyfromaer[6].PartIV:NewAKECotructio.Ithiart,wefocuotheewAKEcotructio,whichcaeroveecureithemodeldefiediPartⅡ.Chater9itroduceageericcotructioforORKEfromo-iteractivekeyexchageadigature,whichhaamuchimlertructurethatherevioucotructiouigtheameuildiglock.Iarticular,theewcotructioaloweaketheecurityaumtiootheuderlyiguildiglock.Thati,thetatic-CKS-lightecurityofNIKE,wherethetargetidetitiearechoeytheadveraryeforeeeigtheytemarameter,iufficietforthecotructio.Otheecod,theigaturechemeolyeedtorovidetrogexitetialuforgeailityuderweakchoemeageattackSEUF-wCMA).Theeimrovemetealetheewrotocoltohavemorecocreteitatiatio,whichmighteeaiertouildadrealize.Thecotetofthichateraremailyfromaer7].Chater10reetaewtwo-artyoe-roudkeyexchage(ORKE)chemeitheotecifiedeerettig(ot-ettig).TheORKEchemeirovaleecureitheCF-PFSmodel.TheuildiglockoftherooedchemeicludedeciioalDiffie-Hellmarolem,digitaligature,douleeudo-radomfuctio,adcolliioreitathahfuctio.TherooedORKEchemeialothefirteCK(-PFS)likeecurecocreterotocolitheot-ettigwithoutothairigadChater1Itroductio005radomoracle.ThecotructioideaofourDDH-aedORKEiarticularlyextededtothegroucaeuderthemultiliearma.Thiyieldaverycomutatioalefficiettroglyecuremultiartyoe-roudkeyexchageMORKE)rotocolithetadardmodel.Foracommuicatiogrouwithmemer,ourewMORKEchemeucceedireducigtheumerofmultiliearoeratiofromO()to0(1).Somecotetofthichaterarefromtheaer[8].Chater11itroduceaewgeericTMAKEchemefromthekeyecaulatiomechaim(KEM).TheewchemearticularlyrequirethattheKEMhouldeecureagaitoe-timeadativechoecihertextattack(OT-IND-CCA2)whichiimrovedfromtherevioucheme.Here,thiewclaofKEMicalledaOTKEM.Iarticular,aewitatiatioofOTKEMfromRigLearigwithError(Rig-LWE)rolemirooedithetadardmodel.Thiyieldacocreteot-quatumTMKErotocolwithtrogecurity.TheecurityoftheTMAKEchemeihowiCF-PFSmodel.Thecotetofthichateraremailyfromaer[6].Chater12howaewtree-aedrotocolcotructioforSAGKE.TherooedchemecaeroveecureithetrogecuritymodeldefiediChater5.Thecotetofthichateraremailyfromaer[3].···试读结束···...

2023-02-08

-

《密码软件实现与密钥安全》林璟锵,郑昉昱,王伟,刘哲,王琼霄作|(epub+azw3+mobi+pdf)电子书下载

图书名称:《密码软件实现与密钥安全》【作者】林璟锵,郑昉昱,王伟,刘哲,王琼霄作【丛书名】网络空间安全学科系列教材【页数】205【出版社】北京:机械工业出版社,2021.05【ISBN号】978-7-111-67957-8【价格】79.00【分类】计算机网络-网络安全-高等学校-教材【参考文献】林璟锵,郑昉昱,王伟,刘哲,王琼霄作.密码软件实现与密钥安全.北京:机械工业出版社,2021.05.图书封面:图书目录:《密码软件实现与密钥安全》内容提要:本书从密码算法、计算机存储单元、操作系统内存管理等方面入手,介绍了密码软件实现的原理,重点阐述了密钥安全的重要性。然后,介绍用户态、内核态、虚拟机监控器等典型密码软件实现,并总结了它们可能面临的安全威胁。最后,针对这些安全威胁,本书详细介绍了多种前沿的密码软件实现密钥安全方案,给出了深入的分析和探讨。《密码软件实现与密钥安全》内容试读Chater1010101密码技术是实现网络空间安全的关键核心技术,密码算法是密码技术的基础理论。密码算法不仅可以提供包括数据机密性、数据完整性、消息起源鉴别和不可否第1章认性等多种基础安全服务,也是密钥管理的基础工具。密钥是密码算法的关键数据,密码算法又用于密钥管理。在密钥管理中,有多种密钥生成和建立方法是在密码算法的基础上设计的。本章从三个方面分别介绍密码算法和密码软件实现的相关基础知识。首先,简要说明密码杂凑算法、对称密码算法和公钥密码算法三类密码算法。然后,阐述密钥管理的基本概念和各种密码算法实现中需要重点保护的密钥等敏感数据。最后,简单介绍密码算法的实现形密码算法和密钥态和密码软件实现所面临的攻击威胁。1.1密码算法密码算法是密码技术的核心,各种基于密码技术的安全功能都需要密码算法的支持。密码算法可以实现数据机密性(datacofidetiality)、数据完整性(dataitegrity)、消息起源鉴别(ourceautheticatio)、不可否认性(o-reudiatio)等基础安全功能。口数据机密性是指保证数据不会泄露给未获授权的个人、计算机等实体。利用密码算法的加密和解密操作,可以实现数据机密性。口数据完整性是指保证数据在传输、存储和处理过程中不会遭到未经授权的篡改。利用消息鉴别码或数字签名算法可以实现数据完整性。密码杂凑算法只能防范无意的传输错误,不能防范攻击者恶意的篡改,除非它产生的消息摘要无法被修改。2密码软件实现与密钥安全口消息起源鉴别是指保证消息来自于特定的个人、计算机等实体,且没有未经授权的篡改或破坏。利用消息鉴别码或者数字签名算法,可以实现消息起源鉴别。口不可否认性也称为抗抵赖性,是指实体不能否认自己曾经执行的操作或者行为。利用数字签名算法可以实现不可否认性。本节主要为读者介绍密码算法的基础知识,包括密码算法的分类以及各种密码算法所能实现的安全功能。1.1.1密码算法和数据安全常用的密码算法包括密码杂凑算法、对称密码算法和公钥密码算法三类。1.密码杂凑算法密码杂凑算法也称为密码杂凑函数,其作用是为任意长度的消息计算生成定长的消息摘要。密码杂凑算法的计算是单向的,从给定的消息摘要计算输入的消息在计算上是不可行的。输入消息的微小变化会导致密码杂凑算法输出的巨大变化。密码杂凑算法的计算过程一般不需要密钥,但是它可以应用在多种带密钥的密码算法或者密码协议中。在数据安全保护中,密码杂凑算法有以下作用:I)作为消息鉴别码(MeageAutheticatioCode,MAC)的基础函数,实现数据完整性和消息起源鉴别,例如带密钥的杂凑消息鉴别码(Keyed--HahMAC,HMAC)。2)配合数字签名算法(例如RSA算法、SM2算法等),用于压缩消息、产生消息摘要,作为数字签名算法的计算输入。2.对称密码算法对称密码算法用于明密文数据的可逆变换,且变换和逆变换的密钥是相同的。明文到密文的变换称为加密,密文到明文的变换称为解密。加/解密的秘密参数称为密钥。对称密码算法中的“对称”是指加密密钥和解密密钥是相同的。在不知道密钥的情况下,从明文获得密文的有关信息或者从密文获得明文的有关信息,在计算上是不可行的。在数据安全保护中,对称密码算法有以下作用:1)用于加/解密数据,实现数据机密性保护。2)用于构建消息鉴别码,实现数据完整性和消息起源鉴别,例如CBC-MAC(CiherBlockChaiigMAC,密文分组链接MAC)、CMAC(Ciher-aedMAC,基于对称加密算法的MAC)等。3)使用专门的对称密码算法工作模式,在实现数据机密性的同时,提供MAC类似功能的数据完整性和消息起源鉴别,例如GCM(Galoi/CouterMode,Galoi/计数器模式)和CCM(CouterwithCBC-MAC,带CBC-MAC的计数器模式)。3.公钥密码算法公钥密码算法也称为非对称密码算法。它同样可以用于明密文数据的变换,且变换和逆第1章密码算法和密钥3变换的密钥是不同的,分为用于加密的公开密钥(简称公钥)和用于解密的私有密钥(简称私钥)。任何人都可以使用公钥来加密数据,拥有对应私钥的实体才可以解密,而且从公钥不能获得私钥的任何有关信息。除了公钥加密算法,公钥密码算法还包括数字签名算法。拥有私钥的实体可以对消息计算数字签名,任何人都可以使用公钥来验证数字签名的有效性。总的来说,在数据安全保护中,公钥密码算法有以下作用:1)直接用于加/解密数据,实现数据机密性。由于公钥密码算法的计算效率低,因此这种方法一般只用于少量数据(如对称密钥)的加/解密。2)用于计算数字签名和验证数字签名,实现数据完整性保护、消息起源鉴别和抗抵赖。相同的密码算法可以选择不同的密钥长度,例如AES(AdvacedEcrytioStadard,高级加密标准)对称密码算法的密钥长度可以是128位、192位或者256位。密码算法的安全强度与密钥长度相关,对于相同的密码算法,密钥长度越大则安全强度越高。密码算法安全强度是指破解密码算法所需的计算量,它的单位是位(t)。位的安全强度表示破解该密码算法需要2"次计算。按照目前的技术发展水平,80位安全强度及以下的密码算法(例如RSA-1024算法)是不安全的,112位安全强度的密码算法(例如RSA-2048算法)在2030年后是不安全的。密码算法的安全强度并不等于密钥长度。一般来说,对称密码算法的安全强度与密钥长度相当,公钥密码算法的安全强度显著小于密钥长度。例如,RSA算法密钥包括两个大素数因子,密钥空间并不等于密钥长度确定的全部取值空间。同时,由于密码算法存在各种破解方法,也会导致安全强度小于密钥长度。例如,3Key-TDEA(3-KeyTrileDataEcrytioAlgorithm,三密钥的三重数据加密算法)的密钥长度是168位,但是由于存在中间相遇攻击,3Key-TDEA的安全强度只有II2位;2Key-TDEA(2-KeyTrileDataEcrytioAlgorithm,两密钥的三重数据加密算法)的密钥长度是112位,其安全强度只有80位;由于存在各种大整数分解方法,因此RSA-1024、RSA-2048算法的安全强度分别只有80位、112位;256位素域的SM2算法的安全强度只有128位。接下来,本节将具体介绍密码杂凑算法、对称密码算法和公钥密码算法三类密码算法。1.1.2密码杂凑算法密码杂凑算法通常表示为h=H(),M是任意长度的消息,h是计算输出的定长消息摘要。一般来说,密码杂凑算法应该具有如下性质:1)单向性(抗原像攻击)对于输入消息M,计算摘要h=H(M是容易的;但是给定输出的消息摘要h,找出能映射到该输出的输入消息M满足h=H(),在计算上是困难的、不可行的。2)弱抗碰撞性(抗第二原像攻击)给定消息M,找出能映射到相同消息摘要输出的另一个输人消息M2,满足H(M2)=H(M),在计算上是困难的、不可行的。4密码软件实现与密钥安全3)强抗碰撞性找到能映射到相同消息摘要输出的两个不同的消息M,和M2,满足H(M2)=HM),在计算上是困难的、不可行的。1.常用的密码杂凑算法常用的密码杂凑算法包括MD5(MeageDiget5)算法、SHA(SecureHahAlgorithm,安全密码杂凑算法)系列算法和中国国家标准SM3算法。SHA系列算法包括SHA-1、SHA-2和SHA-3。(1)MD5算法MD5算法是20世纪90年代初由美国麻省理工学院的Rivet设计的。MD5算法将输入消息划分成若干个512位的消息分组,经过逐分组的一系列变换后,输出128位的消息摘要。大量的密码杂凑算法也是采取类似的设计,将输入消息划分成若干定长的消息分组,然后进行逐分组的一系列变换。因为王小云院士的原创研究成果以及后续研究进展,MD5算法的碰撞消息已经能够很容易找到,而且也能够构造满足语义要求的碰撞消息,所以MD5算法已经不能满足现有信息系统的安全要求。(2)SHA-1算法SHA-l算法是20世纪90年代初由美国国家安全局(NatioalSecurityAgecy,NSA)和美国国家标准技术研究院(NatioalItituteofStadardadTechology,NIST)设计的美国国家标准密码杂凑算法。SHA-1输出的消息摘要长度是160位。与MD5算法一样,SHA-1算法也因为王小云院士的原创成果而被找到碰撞实例,继续使用SHA-1算法存在安全风险,所以SHA-1算法也在逐步停止使用。(3)SHA-2算法SHA-2算法是由美国NSA和NIST于2001年公开的一系列美国国家标准密码杂凑算法。SHA-2算法支持224位、256位、384位和512位4种不同长度的消息摘要输出。它包含6个算法:SHA-224、SHA-256、SHA-384、SHA-512、SHA-512/224、SHA-512/256。其中,SHA-256和SHA-512是主要算法,其他算法都是在这两个算法的基础上使用不同的初始值并截断计算输出而得到的。目前还没有发现对SHA-2算法的公开有效攻击。(4)SHA-3算法因为MD5和SHA-1算法相继出现安全问题,引发了人们对已有密码杂凑算法安全性的担忧。2007年,美国NIST宣布公开征集新一代美国国家标准密码杂凑算法。经过层层筛选,2012年10月,NIST宣布Keccak算法成为新的美国国家标准密码杂凑算法,即SHA-3算法。与SHA-2算法类似,SHA-3算法也是系列算法,包含SHA3-224、SHA3-256、SHA3-384、SHA3-512共4种不同长度摘要输出的密码杂凑算法,以及SHAKE128、SHAKE256这两种可拓展输出函数(eXtedaleOututFuctio,XOF)。可拓展输出函数与传统密码杂凑算法的区别在于,可拓展输出函数的输出长度不固定。由于这个特性,直接将XOF作为密码杂凑算法用于HMAC、密钥派生函数(KeyDerivatioFuctio,KDF)等有一定的安全第1章密码算法和密钥风险。更多信息可以参考美国国家标准FIPSPUB202。(5)SM3算法SM3算法是中国国家标准密码杂凑算法。SM3算法于2012年发布为密码行业标准GM/T0004-2012《SM3密码杂凑算法》,于2016年升级为国家标准GB/T32905-2016《信息安全技术SM3密码杂凑算法》。SM3算法输出的消息摘要长度是256位。SM3算法使用了多种创新性的设计技术,能够有效抵抗多种攻击方法。目前没有发现对SM3算法的有效攻击。(6)小结在应用中,密码杂凑算法的主要参数是输出长度、消息分组长度和安全强度。例如,将密码杂凑算法用于HMAC算法时,ISO/IEC9797-2:2011国际标准要求密钥的长度大于或者等于密码杂凑算法的输出长度且小于等于消息分组长度。常用密码杂凑算法的主要安全参数如表1-1所示。表11常用密码杂凑算法的主要安全参数密码杂凑算法输出长度(位)消息分组长度(位)安全强度(位)MD5128512发现碰撞,不安全SHA-1160512发现碰撞,不安全SHA-224224112512SHA-256256128SHA-384384192SHA-2SHA-5125122561024SHA-512/224224112SHA-512/256256128SHA3-2242241152112SHA3-2562561088128SHA3-384384832192SHA-3SHA3-512512576256SHAKE128任意长度(d)1344Mi(d/2,128)9SHAKE256任意长度(d)1088Mi(d/2,256)SM32565121282.带密钥的杂凑消息鉴别码密码杂凑算法可用于压缩消息、产生消息摘要,通过对比消息摘要,可以实现数据完整性校验,防范传输和存储中的随机错误。但是,由于任何人都可以对消息进行密码杂凑计算,因此它不能防范对消息的恶意篡改。利用HMAC,可以防范对消息的恶意篡改,同时实现数据完整性和消息起源鉴别。例如,IPSec(IteretProtocolSecurity,互联网协议安全)和SSL/TLS(SecureSocketLayer/TraortLayerSecurity,安全套接层/传输层安全)协议均使用了HMAC,用于数据完整性和消息起源鉴别。⊙Mi(a,)函数返回a和中的较小值。6密码软件实现与密钥安全国际标准ISO/IEC9797-2:2011、美国国家标准FIPSPUB198-1和国际互联网工程任务组IETFRFC21O4都对HMAC算法进行了规范。HMAC利用密码杂凑算法,将密钥和消息作为输人,计算消息鉴别码。对于密钥K、消息D,HMAC的计算公式如下:HMAC(K,D)=MSB(HK④OPAD)IH区⊕IPAD)ID》e其中,密钥K的长度为k位。ISO/IEC9797-2:2011中要求L1≤k≤L2(L1是密码杂凑算法的输出长度,L2是密码杂凑算法的消息分组长度),FIPSPUB198-1和IETFRFC2104则无此要求。下面以ISO/IEC9797-2:2011为例介绍HMAC的计算流程。首先对密钥进行填充,在密钥K的右侧填充(L,一k)个0,得到长度为L1的比特串K。将十六进制值0x36(二进制表示为O0110110)重复L,/8次连接起来,得到比特串IPAD,然后将R和比特串IPAD异或,将异或结果和消息D连接起来,并将连接后的数据输入第一次密码杂凑计算。将十六进制值0x5C(二进制表示为01011100)重复L,/8次连接起来,得比特串OPAD,然后将R和比特串OPAD异或,将异或结果与第一次密码杂凑计算的结果连接起来,并将连接后的数据输入第二次密码杂凑计算;取计算输出的最左侧m位作为HMAC计算结果。1.1.3对称密码算法对称密码算法的加/解密计算过程如图1-1所示。发送方使用加密算法将明文变换为密文,密文计算结果由明文和密钥共同确定。接收方使用解密算法将密文变换为明文,加密过程和解密过程必须使用相同的密钥。明文加密算法密文解密算法明文密钥图1-1对称密码算法的加/解密过程对称密码算法分为两种:一是序列密码算法,也称为流密码算法,二是分组密码算法。序列密码算法和分组密码算法的区别如下:1)序列密码算法将密钥和初始向量(IitialVector,.IV)作为输入,计算输出得到密钥流;然后将明文和密钥流进行异或计算,得到密文。密钥流由密钥和初始向量确定,与明文无关;明文对应的密文不仅与密钥相关,还与明文的位置相关。序列密码算法的执行速度快、计算资源占用少,常用于资源受限系统(例如嵌人式系统、移动终端),或者用于实时性要求高的场景(例如语音通信、视频通信的加/解密)。2)分组密码算法每次处理一个分组长度(例如,128位)的明文,将明文和密钥作为输⊙MSB()函数返回比特串的最左侧高位m位。···试读结束···...

2023-02-08

-

日本经济史理解未来中国经济的密钥【完结】价值588元,百度网盘,阿里云盘下载

这套课程来自A视野制作的日本经济史了解未来中国经济的密钥官网售价588元本课程内容非常丰富,其中许多是中国首次披露。因此,除上述问题外,课程内容远远超过上述内容。由于中国正处于前所未有的时代前沿,我们每个人都知道,过去20年的时代已经完全过去了。未来的中国经济必然是一种全新的格局和趋势。随着国运的腾飞,如何把握下一个时代的机遇,已经成为当下大家的刚需。希望这门课能给大家一个重要的视野,从而帮助你和家人的财富进步,越来越顺畅,越来越宽。在本系列课程中,您可以提前知道以下内容,但绝对不限于以下干货:中日重要国情的差异日本经济如何率先崛起?在上个世纪的全球大萧条时期,日本如何率先走出困境-可以比较当前的中国经济政策日本经济快速发展阶段背后的机制日本如何应对美国的贸易战?日本是如何应对老龄化时代日本是如何应对全球滞胀的?日本泡沫经济怎么了?日本真的迷失了30年吗?还是另有隐情?为什么中国能绕过日本的困境?共有8节音频课,课程目录和下载课程目录:A视野日本经济史了解未来中国经济的密钥结束07泡沫时代.m308倒塌和玉碎.m306油危机下的第二次产业转型.m305快速发展的时代.m304如何活下去.m303二战前后动荡.m302明治时期的特殊工具.m301明治维新.m3相关下载点击下载...

2022-04-04