-

防火墙的主要技术

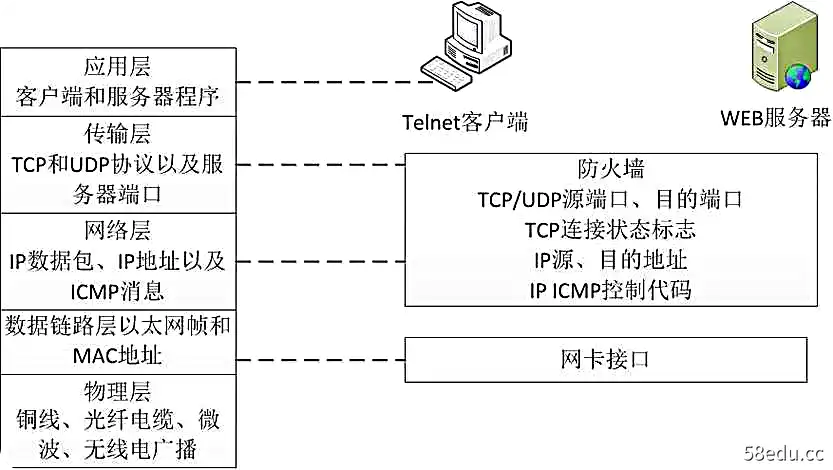

防火墙的主要技术包括:1.包过滤包过滤通过检查数据包的首部信息,如源IP地址、目的IP地址、源端口号、目的端口号以及协议类型等,来决定是否允许数据包通过。包过滤是防火墙中最基本的技术,也是最常用的技术之一。2.代理服务代理服务是防火墙使用的一种技术,它可以帮助防火墙更好地控制网络流量。代理服务通过在防火墙上设置一个或多个代理服务器,来对网络流量进行过滤和控制。代理服务器可以对数据包进行检查,并根据一定的规则来决定是否允许数据包通过。代理服务可以帮助防火墙更好地控制网络流量,并提高网络安全性。3.状态检测状态检测是防火墙使用的一种技术,它可以帮助防火墙更好地识别和阻止攻击。状态检测通过跟踪网络连接的状态,并根据网络连接的状态来决定是否允许数据包通过。状态检测可以帮助防火墙更好地识别和阻止攻击,并提高网络安全性。4.深度包检测深度包检测是防火墙使用的一种技术,它可以帮助防火墙更好地检测和阻止攻击。深度包检测通过检查数据包的整个内容,包括数据包的头部和数据包的有效载荷,来检测攻击。深度包检测可以帮助防火墙更好地检测和阻止攻击,并提高网络安全性。5.入侵检测入侵检测是防火墙使用的一种技术,它可以帮助防火墙检测和阻止攻击。入侵检测通过在防火墙上设置一个或多个入侵检测系统,来监视网络流量并检测攻击。入侵检测系统可以检测攻击,并向网络管理员发出警报。入侵检测可以帮助防火墙更好地检测和阻止攻击,并提高网络安全性。...

2024-01-09

-

xp防火墙在哪里设置

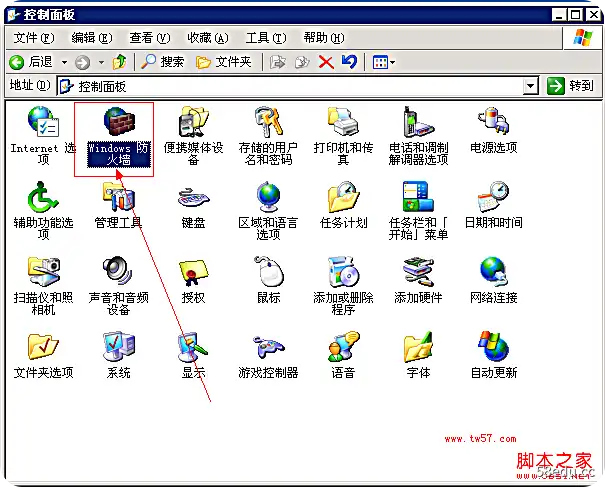

XP防火墙在哪里设置单击“开始”按钮,然后单击“控制面板”。在“控制面板”中,单击“安全中心”。在“安全中心”中,单击“Widow防火墙”。在“Widow防火墙”中,单击“更改设置”。在“防火墙设置”对话框中,可以更改以下设置:防火墙状态:可以选择打开或关闭防火墙。阻止所有传入连接:可以选择阻止所有传入连接,包括那些来自可信网络的连接。允许程序例外:可以选择允许某些程序例外,以便它们能够通过防火墙进行连接。允许端口例外:可以选择允许某些端口例外,以便它们能够通过防火墙进行连接。日志记录:可以选择记录防火墙的活动。更改完设置后,单击“确定”以保存更改。注意:WidowXP防火墙是一个基本的防火墙,不提供高级的保护功能。如果您需要更高级的保护,可以考虑使用第三方防火墙软件。禁用防火墙会使您的计算机更容易受到攻击。因此,在禁用防火墙之前,请确保您已经采取了其他措施来保护您的计算机,例如使用防病毒软件和恶意软件扫描程序。...

2024-01-09

-

江民防火墙怎么样

江民防火墙是一款由江民杀毒软件公司推出的安全防护软件,旨在保护用户计算机免受病毒、木马、间谍软件和其他恶意软件的侵害。优点:安全防御能力强:江民防火墙采用了先进的安全防护技术,可以有效地抵御各种网络攻击,如病毒、木马、间谍软件、钓鱼网站等。实时监控和防护:江民防火墙可以实时监控计算机的网络活动,并及时阻止可疑的网络连接。双向防火墙防护:江民防火墙提供了双向防火墙防护,可以有效地阻止来自内部和外部的网络攻击。智能学习和分析:江民防火墙可以智能地学习和分析用户的网络行为,并动态调整安全策略,以提供更好的保护。简单易用:江民防火墙的操作界面简单易用,即使是新手用户也可以轻松上手。缺点:可能会影响计算机性能:江民防火墙可能会略微影响计算机的性能,特别是当计算机配置较低时。可能存在误报:江民防火墙可能会偶尔出现误报,将一些安全的应用程序或网站误认为是恶意软件。总的来说,江民防火墙是一款性能优异的安全防护软件,可以有效地保护用户计算机免受各种网络攻击的侵害。但是,它也可能略微影响计算机性能,并且可能存在误报。...

2024-01-08

-

oppo手机防火墙在哪里设置(防火墙在哪里设置)

Oo手机的防火墙设置可以在手机的设置中找到,具体步骤如下:1.打开手机设置,点击“安全”;2.点击“防火墙”;3.在防火墙设置中,可以设置防火墙的开关、网络连接类型、应用程序访问权限等。1、本地防火墙在控制面板里路由需要在浏览器里输入IP进入路由设置。点评:这是一张关于本地防火墙的图片,文字介绍了需要在浏览器里输入IP进入路由设置,介绍的内容清晰简洁,能够帮助用户更好地了解本地防火墙。...

2023-02-21

-

Linux防火墙第四版PDF电子书下载完整高清版|百度网盘下载

编辑评论:LiuxFirewall(4thEditio)是构建Liux防火墙的全为指南,包括如何使用Liuxitale/ftale进行防火墙安全的主题编辑推荐本书是使用itale和ftale构建Liux防火墙的绝佳指南随着Liux系统和网络管理员面临的安全挑战越来越多,他们可用的安全工具和技术也越来越多。杰出的Liux安全专家SteveSuehrig对本书的前几版进行了新的修订,全面涵盖了Liux安全方面的重要改进。作为所有关心Liux安全的管理员不可缺少的资源,本书全面涵盖了itale和ftale的各个方面。本书还在以前版本的网络和防火墙之上添加了用于检测漏洞和入侵的现代工具和技术。本书已针对当今的Liux内核进行了全面更新,包括适用于RedHat/Fedora、Uutu和Deia的代码示例和支持脚本。如果你是Liux从业者,本书可以帮助你全面了解任何Liux系统的安全性,以及从家庭网络到企业网络的各种规模的网络安全。本书涵盖以下主题安装、配置和更新运行itale或ftale的防火墙;迁移到ftale,或使用新的itale增强功能;管理复杂的多个防火墙配置;创建、调试和优化防火墙规则;使用Samhai和其他工具来保护文件系统的完整性,以及监控网络和检测入侵;加强系统抵御端口扫描和其他攻击;使用chkrootkit检测rootkit和后门等漏洞。简介Liux防火墙(第4版)是构建Liux防火墙的优秀指南,包括有关如何使用Liuxitale/ftale来确保防火墙安全的主题。本书分为三个部分。第1部分是关于包过滤和基本安全措施的。内容包括:包过滤防火墙初步知识、包过滤防火墙概念、传统Liux防火墙管理程序itale、新Liux防火墙管理程序ftale、搭建安装独立防火墙。第2部分是Liux防火墙、多防火墙和网络保护带的高级主题,包括:防火墙优化、数据包转发、NAT、调试防火墙规则和虚拟专用网络。第3部分涵盖itale和ftale之外的主题,包括入侵检测和响应、入侵检测工具、网络监控和攻击检测、文件系统完整性等。《Liux防火墙(第4版)》适合Liux系统管理员和网络安全专业人士阅读。关于作者SteveSuehrig是一名技术架构师,他提供各种技术的咨询服务,并就这些技术做过演讲。自1995年以来,他一直从事Liux管理和安全工作,并担任LiuxWorld杂志的Liux安全编辑。他还编写了JavaScritSteySte、ThirdEditio和MySQLBile书籍。...

2022-05-06

-

华为防火墙技术漫谈在线阅读完整版|百度网盘下载

编辑点评:谈华为防火墙技术本书简要介绍了一些防火墙的工作原理,然后主要讨论了实际操作,如双系统热备份、如何配置导出策略等。这很好。有兴趣的请下载学习。编辑推荐1、本书是目前市面上唯一一本由华为正式出版的防火墙学习书籍。2、所有以协议书和教材形式呈现的书籍都有一个致命的问题:理论太多,实战内容太少。本书写作初期,对400个华为问题和防火墙上线案例进行了全面分析,内容可以直接切中实际用户场景、技术难点和常见问题,理论联系实际做得很好战斗。3、以防火墙网络实际需求为指导,以发现问题-解决问题-重新发现问题-再次解决问题的思路组织内容,具有很强的内容连贯性和逻辑性。4、使用华为eNSP模拟器和实际设备进行实验,可以帮助读者快速深入地学习华为网络技术。5、文字幽默活泼,内容深入。读者可以在不知不觉中跟随作者进阶到专家级。6、由HCIE课件开发团队编写,可覆盖HCIE考试主要考点。简介本书介绍了华为传统防火墙的关键技术原理、应用场景和配置方法,包括安全策略、攻击防御、NAT、VPN、双机热备、路由等。结合网上案例,给出了上述技术的综合应用。配置示例,以防火墙网络实际需求为导向,以发现问题-解决问题-重新发现问题-解决问题的思路组织内容,具有很强的内容连贯性和逻辑性关于作者许惠阳拥有十多年的数据通信产品经验和六年的防火墙产品经验。创作了《USG防火墙IPSec专题》、《华为防火墙热备HCIE培训片》、《易玩BGP》等脍炙人口的作品,主编《强看墙大叔》。白杰拥有八年的防火墙产品经验,算是对华为防火墙最为熟悉的数据开发专家。参与创作《华为网络技术学习指南》,主编《强书看墙》技术岗。卢宏旺在华为防火墙产品方面有七年的经验。着有《华为防火墙双机热备HCIE实验手册》,《强拍安大叔》主编,《小强与小爱台历》主编。目录理论第一章基础1.1什么是防火墙1.2防火墙的发展历程1.2.11989-19941.2.21995-20041.2.32005年至今1.2.4总结1.3华为防火墙产品列表1.3.1USG2110产品介绍1.3.2USG6600产品介绍1.3.3USG9500产品介绍1.4安全区域1.4.1接口、网络和安全区域的关系1.4.2安全区域之间的数据包流向1.4.3安全区域配置1.5状态检测和会话机制1.5.1状态检测1.5.2会话1.5.3联网验证1.6状态检测和会话机制附录1.6.1再次对话1.6.2状态检测和会话创建1.7配置说明和故障排除指南1.7.1安全区域1.7.2状态检测和会话机制第2章安全策略2.1安全策略初体验2.1.1基本概念2.1.2匹配顺序2.1.3默认包过滤2.2安全策略发展历程2.2.1阶段1:基于ACL的包过滤2.2.2第2阶段:集成UTM的安全策略2.2.3第三阶段:集成安全策略2.3本地安全策略2.3.1配置OSPF协议的本地安全策略2.3.2哪些协议需要在防火墙上配置本地区域安全策略2.4ASPF2.4.1帮助FTP数据包通过防火墙2.4.2帮助QQ/MSN包通过防火墙2.4.3帮助自定义协议报文通过防火墙2.5配置说明和故障排除指南2.5.1安全策略2.5.2ASPF第三章攻击防范3.1DoS攻击简介3.2单包攻防3.2.1PigofDeath攻防3.2.2陆上攻防3.2.3IP地址扫描攻击3.2.4防御单包攻击的配置建议3.3SYNFlood攻击与基于流量攻击的防御3.3.1攻击原理3.3.2TCP代理防御方法3.3.3TCP源检测的防御方法3.3.4配置命令3.3.5阈值配置指南3.4UDPFlood攻击与基于流量的攻击防御3.4.1防御方法的当前限制3.4.2防御方法的指纹学习3.4.3配置命令3.5DNSFlood攻击与应用层攻击防御3.5.1攻击原理3.5.2防御方法3.5.3配置命令3.6HTTPFlood攻击与应用层攻击防御3.6.1攻击原理3.6.2防御方法3.6.3配置命令第4章NAT4.1源NAT4.1.1源NAT的基本原理4.1.2NATNo-PAT4.1.3NAPT4.1.4出接口地址方式4.1.5智能NAT4.1.6三重NAT4.1.7多出口场景中的源NAT4.1.8总结4.1.9进一步阅读4.2NAT服务器4.2.1NATServer的基本原理4.2.2多出口场景下的NATServer4.3双向NAT4.3.1NAT入站+NAT服务器4.3.2域内NAT+NAT服务器4.4NATALG4.4.1FTP协议穿越NAT设备4.4.2QQ/MSN/自定义协议穿越NAT设备4.4.3一个命令同时控制两个功能4.4.4自定义类型的ASPF和TrileNAT定义4.5NAT场景中黑洞路由的作用4.5.1源NAT场景中的黑洞路由4.5.2NATServer场景中的黑洞路由4.5.3总结4.6NAT地址复用专利技术第五章GREamL2TPVPN5.1VPN技术介绍5.1.1VPN分类5.1.2VPN关键技术5.1.3总结5.2GRE5.2.1GRE封装/解封装5.2.2配置GRE基本参数5.2.3配置GRE安全机制5.2.4安全策略配置思路5.3L2TPVPN的诞生与演进5.4L2TP客户端发起的VPN5.4.1阶段1建立L2TP隧道:3条消息协商进入虫洞的时间5.4.2阶段2L2TP会话建立:3条消息唤醒虫洞门卫5.4.3阶段3创建PPP连接:身份验证,颁发特殊通行证5.4.4第四阶段数据封装传输:通过虫洞,访问地球5.4.5安全策略配置路线图5.5L2TPNAS发起的VPN5.5.1Phae1建立PPPoE连接:拨号端口调用VT端口5.5.2阶段2建立L2TP隧道:3条消息协商进入虫洞的时间5.5.3阶段3L2TP会话建立:3条消息唤醒虫洞门卫5.5.4Phae4~5LNS认证,IP地址分配:LNS冷静接受LAC5.5.5第六阶段数据封装与传输:一路畅通5.5.6安全策略配置路线图5.6L2TPLAC-自动启动的VPN5.6.1LAC-Auto-IitiatedVPN原理及配置5.6.2安全策略配置路线图5.7总结第6章IPSecVPN6.1IPSec简介6.1.1加密与认证6.1.2安全封装6.1.3安全关联6.2手动IPSecVPN6.3IKE和ISAKMP6.4IKEv16.4.1配置IKE/IPSecVPN6.4.2建立IKESA(主模式)6.4.3建立IPSecSA6.4.4建立IKESA(积极模式)6.5IKEv26.5.1IKEv2简介6.5.2IKEv2协商过程6.6IKE/IPSec比较6.6.1IKEV1PKIKEv26.6.2IPSec协议框架6.7IPSec模板模式6.7.1在点对多点网络中的应用6.7.2个性化预共享密钥6.7.3熟练使用指定对等域名6.7.4总结6.8NAT穿越6.8.1NAT穿越场景介绍6.8.2IKEv1NAT遍历协商6.8.3IKEv2的NAT穿越协商6.8.4IPSec和NAT在防火墙中共存6.9数字证书认证6.9.1公钥密码学和PKI框架6.9.2证书申请6.9.3数字证书身份认证6.10GRE/L2TPoverIPSec6.10.1子主机通过GREoverIPSec访问主机6.10.2从子主机通过L2TPoverIPSec访问主掌舵6.10.3移动用户使用L2TPoverIPSec远程访问helm6.11对等检测6.11.1保活机制6.11.2DPD机制6.12IPSec双链路备份6.12.1IPSec主备链路备份6.12.2IPSec隧道链路备份6.13安全策略配置思路6.13.1IKE/IPSecVPN场景6.13.2IKE/IPSecVPN+NAT穿越场景6.14IPSec故障排除6.14.1无数据流触发IKE协商失败分析6.14.2IKE协商失败的失败分析6.14.3IPSecVPN服务故障故障分析6.14.4IPSecVPN服务质量差的故障分析...

2022-10-26